Technologie

Nos modèles de sécurité s’appuient sur les mathématiques

Contrôle d’accès

Ressources

Pour mettre en œuvre l’algorithme Covercrypt : consultez le dépôt GitHub de Cosmian ici pour plus d’informations.

Notre approche

Notre équipe a développé une solution de chiffrement multi-utilisateurs plus efficace, appelée Covercrypt. Covercrypt fournit des droits d’accès aux utilisateurs en fonction d’une politique d’accès exprimée comme l’union des droits des utilisateurs.

Cette construction s’inspire du cadre Subset Cover proposé par D. Naor, M. Naor et J. Lotspiech, qui permet de diffuser des informations chiffrées à un groupe d’utilisateurs qui évolue dynamiquement.

Covercrypt possède les mêmes fonctionnalités que le chiffrement à base d’attributs avec politique de clés, mais avec une approche plus simple et des performances plus efficaces.

Recherche dans le chiffré

Ressources

Vous trouverez plus de détails dans notre documentation technique ici.

Notre approche

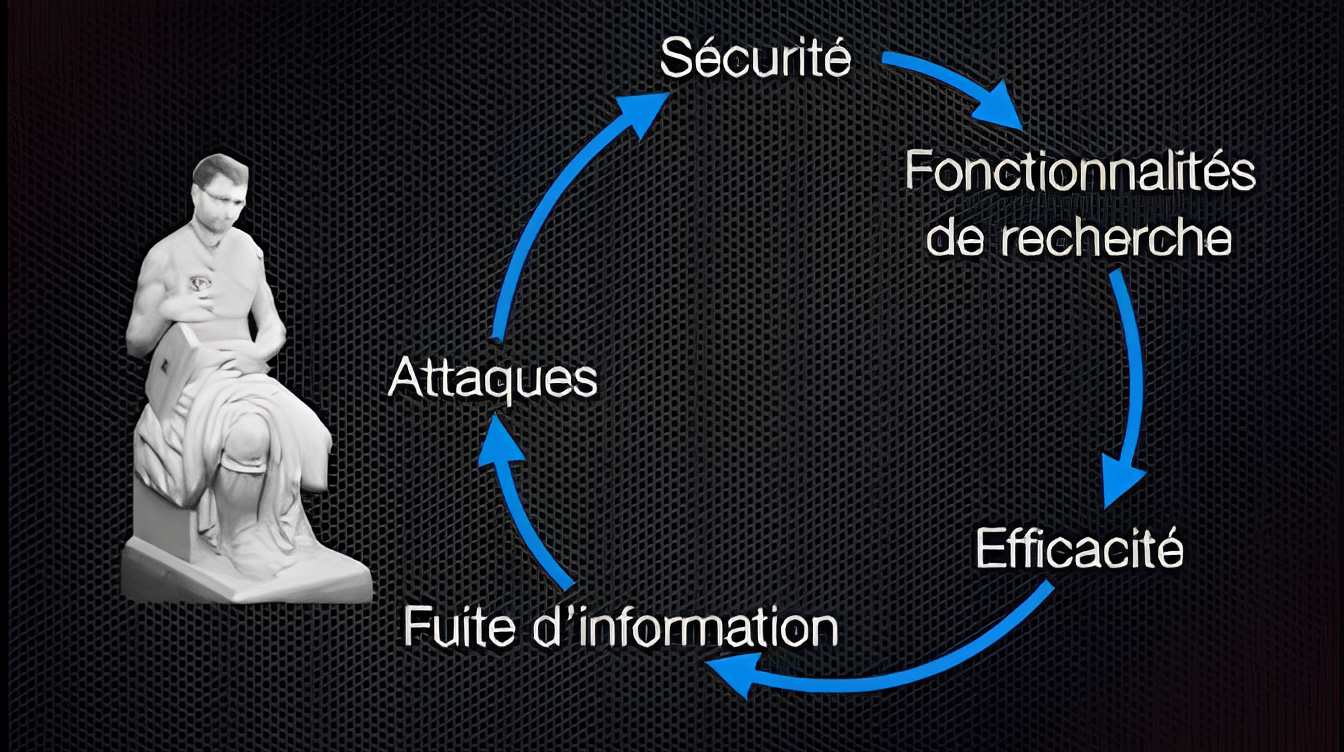

La recherche dans le chiffré est un protocole cryptographique conçu pour effectuer des recherches en toute sécurité sur un serveur cloud non fiable. Grâce aux index chiffrés, les grandes bases de données peuvent être externalisées en toute sécurité sans compromettre la convivialité. Après une demande de recherche, le serveur en cloud peut répondre à la liste de toutes les entrées correspondant au mot-clé demandé sans connaître ni le mot-clé ni les entrées puisque tout est chiffré.

Pour fournir notre propre version de ce protocole, notre équipe de chercheurs et de cryptographes a développé Findex.

Findex est une bibliothèque de chiffrement consultable qui permet de créer des index chiffrés pouvant être consultés efficacement à l’aide de requêtes et de réponses chiffrés.

Articles universitaires

Enclave sécurisée

Ressource

Plus d’informations sur Intel® SGX & Gramine SGX

Notre approche

Chez Cosmian, nous nous appuyons sur Intel® SGX et Gramine-SGX, un système d’exploitation invité ultra léger conçu pour exécuter une seule application Linux avec des exigences minimales pour l’hôte. C’est la base de Microservice Encryption qui permet à nos utilisateurs d’exposer un microservice web confidentiel Python dans le cloud.

Calculs sur des données chiffrées à l’aide d’un chiffrement entièrement homomorphe

Les résultats de ces calculs sont également chiffrés et seul un utilisateur connaissant la clé secrète est en mesure de déchiffrer le résultat du calcul.

Notre approche

Une ‘heatmap’ est une représentation graphique de la distribution de points. Elle est très utile pour représenter les habitudes, les achats ou la consommation d’énergie par exemple. Avec la collaboration de chercheurs de Leuven, nous avons proposé deux méthodes pour le calcul rapide de cartes thermiques sur des données chiffrées à l’aide d’un chiffrement entièrement homomorphique.

Nous nous intéressons également à la fourniture de preuves de calculs homomorphes corrects dans les protocoles interactifs entre deux utilisateurs en réduisant la quantité de communication entre les deux parties par rapport aux solutions existantes. Ces travaux trouvent des applications pour prouver des calculs FHE corrects dans le contexte de la recherche d’informations privées ou du calcul d’intersection d’ensembles privés à l’aide du chiffrement homomorphique

Article académique

Ressource

Les deux méthodes ont été décrites dans l’article Homomorphically counting elements with the same property, publié sur PoPets en juillet 2022, ».

Vous disposez de quelques minutes ?

Calculs sur des données chiffrées : Fournir des résultats de calcul sur des données privées

Le chiffrement fonctionnel fournit des primitives permettant de divulguer le résultat d’un calcul sur des données privées et chiffrées sans les données d’entrée elles-mêmes, et peut être rendu non interactif (ce qui n’est pas le cas dans les constructions de calcul multipartite), et limité aux fonctions établies conjointement (par exemple, une sommation), afin d’empêcher l’utilisation de calculs indésirables.

Notre approche

L’un de nos cryptographes a travaillé sur un article de recherche qui fournit un outil intéressant pour de nombreux contextes de calculs de similitudes ou de diagnostics avec des données privées de deux parties indépendantes, dans la lignée du chiffrement fonctionnel.

Plus précisément, dans les graphes de transactions bancaires entre comptes privés répartis entre plusieurs banques, les mesures de similarité entre les nœuds de graphes privés appartenant à des entités financières distinctes peuvent aider à la détection de réseaux de blanchiment d’argent en s’appuyant sur le fait que les banques ne partagent pas leurs observations de modèles, tout en gardant des informations exclusives chiffrées afin qu’elles ne soient jamais divulguées. (1)

Nous avons également écrit une implémentation de Decentralized Multi-Client Functional Encryption (DMCFE) pour les produits internes ; dans ce cas, d’une autre manière que dans [PP22], les données sont décentralisées et il n’y a pas de termes quadratiques diagonaux dans la fonction, mais seulement des produits internes entre le vecteur de la clé de décchiffrement et les données chiffrées. Une application typique serait qu’une entité collecte la somme des données privées des utilisateurs, par exemple pour des calculs de moyenne.

Article académique

Ressource

Calculs sur des données chiffrées : Calculs sur des données structurées en graphe

Les graphes sont des structures représentées par des nœuds reliés par des arêtes orientées ou non orientées (pondérées). Les nœuds peuvent contenir des valeurs individuelles et des caractéristiques pour les décrire (telles que des étiquettes, des vecteurs de valeurs).

Notre approche

Notre équipe a travaillé sur le projet ANR CRYPTO4GRAPH-AI, en collaboration avec l’INRIA, Eccenca, et le Fraunhofer FIT. Il vise à développer des solutions cryptographiques pour les données de structures de graphes. L’un des premiers résultats de ce projet est le chiffrement fonctionnel (voir la section correspondante pour plus d’informations), avec [PP22], qui a des applications notables dans les graphes de comptes bancaires et leurs transactions.

Article académique

Nous sommes fiers de travailler avec des partenaires scientifiques et technologiques de renommée mondiale.

Nous sommes constamment à la recherche de nouveaux partenaires d’excellence